ISX IT-Security Conference 2025 mit IRMA® für die OT-Security

Wir sind dabei. Mit unserem Partner VIDEC DATA ENGINEERING GmbH können Sie die Anforderungen

MB Anwenderkonferenz in Rechenberg

Wieder Dabei und Mittendrin. Anwenderkonferenz der mbconnectline vom 05.-06.06,2025 Die Digitalisierung der Automatisierungen bringt

Dresdner Abwassertagung 2025

Vom 06.Mai bis 07. Mai 2025 vor Ort im CC MARITIM Internationales Congress Center

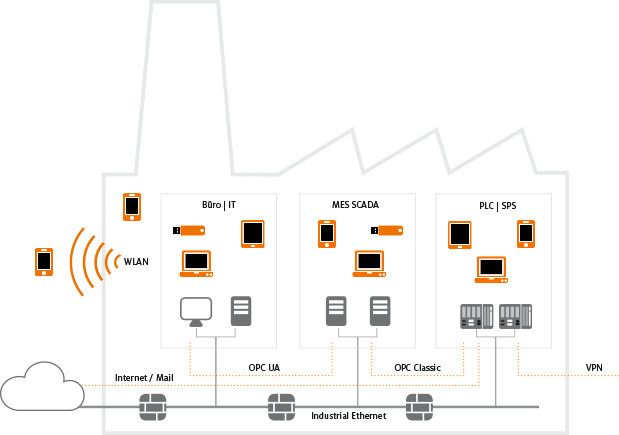

Asset Detection – OT/IT-Netzwerk Monitoring – Anomalie Erkennung – Risiko Management

Für mehr Sicherheit und Verfügbarkeit von Produktionsanlagen.

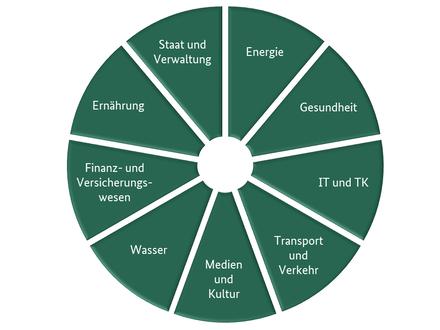

Wir sind der Hersteller der Security Appliance IRMA® für Kritische Infrastrukturen und vernetze Automatisierungen in Produktionsanlagen.

Für unsere Kunden bedeutet das:

- Erhöhen der Cybersicherheit durch Erkennen von Anomalien sowie der Industrial-IT Visualisierung ohne Security-Expertenwissen.

- Compliance – Erfüllen der wesentlichen Rechts- bzw. Unternehmens-Vorgaben & Branchenstandards.

- Aufwandsarme Betriebsführung durch einfachste Installation und Einrichtung sowie umgehende kontinuierliche Überwachung mit Alarmierung.

ISX IT-Security Conference 2025 mit IRMA® für die OT-Security

Wir sind dabei. Mit unserem Partner VIDEC DATA ENGINEERING GmbH können Sie die Anforderungen

MB Anwenderkonferenz in Rechenberg

Wieder Dabei und Mittendrin. Anwenderkonferenz der mbconnectline vom 05.-06.06,2025 Die Digitalisierung der Automatisierungen bringt