Wie sich deutsche und österreichische Ansätze bei der NIS2-Umsetzung unterscheiden – und wie viele heimische Unternehmen davon wirklich betroffen sein werden.

Klaus Lussnig von Industrial Automation und Jens Bußjäger von Achtwerk / IRMA-Security Appliance über die neue Cybersecurity-Richtlinie NIS2.

(…)

Wo kam es zu echten Änderungen durch NIS2?

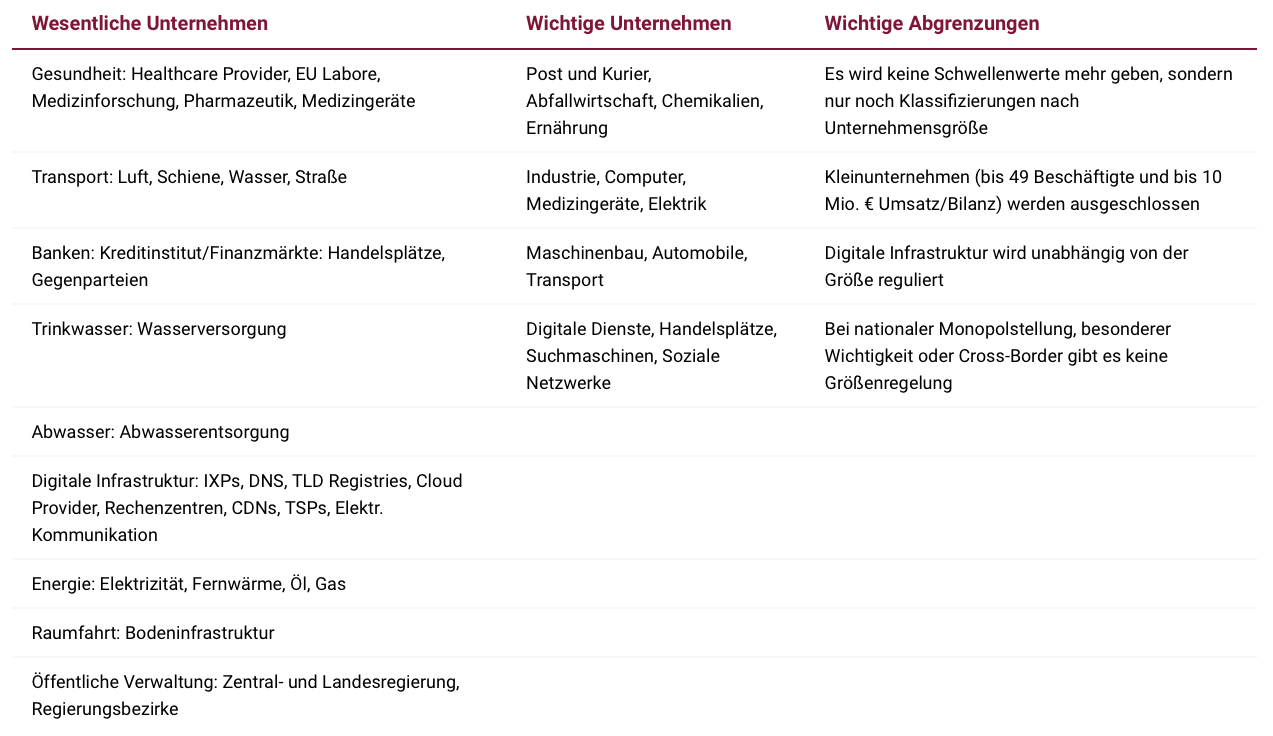

Bußjäger: Die Pflichten der KRITIS Unternehmen sind in der aktuellen in der Kritis-VO zum ITSiG 2.0 definiert. So sind Anlagen zu definierten Dienstleistungen (kDL) der Sektoren genau beschrieben und Schwellenwerten (> 500 Tsd. versorgte Personen) als die Kriterien zur Bestimmung der Pflichten genannt. Hier kommt mit der EU NIS 2 eine erste gravierende Änderung. Die Unternehmensgröße definiert nun die Betroffenheit: Unternehmen und Organisationen der Sektoren mit >50 Mitarbeitern und >10 Mio. EUR Umsatz sind kritisch und müssen reguliert werden. Es kann zukünftig sein, dass die Methodik des ITSig 2.0 (Anlagen und Schwellenwerte) beibehalten und erweitert, oder aber durch die NIS 2 Methodik ergänzt wird. Das ist noch offen. Vorstellbar wäre KRITIS bleiben nach den bestehenden Sektoren und Anlagen und als KRITIS reguliert. Die hinzukommenden Sektoren und Unternehmen werden nach NIS 2 Methodik nach Unternehmensgröße reguliert. Für die UBI bleibt es bei den mit KRITIS-light Pflichten, es werden um die Branchen/Gruppen erweitert oder wie NIS2 behandelt.

Wie gut bildet das die Intention von NIS 2 Ihrer Meinung nach ab?

Bußjäger: Die Änderungen der NIS 2 werden erfüllt werden. Die Herausforderung ist jetzt, für die Unternehmen klare Anforderungen zu formulieren und die Einführung der Änderungen schnell zu erreichen. Es gilt eine robuste Infrastruktur für die Bürger sicherzustellen und zeitgleich die Digitalisierung zu forcieren. Ohne Security geht es da halt nicht

(…)

Reicht das Ihrer Meinung nach schon?

Lussnig: Meiner Meinung nach sollte die Definition: „Sicherheitsvorkehrungen technischer und organisatorischer Art“ in diesem Rechtsrahmen klarer und verbindlicher definiert werden. Sicherheitsvorkehrungen haben laut diesem den „Stand der Technik“ zu berücksichtigen, dem Risiko, das mit vernünftigem Aufwand feststellbar ist, angemessen zu sein. Aber was sagt das denn schon aus? In Deutschland wurde daher im ITSig. 2.0 genau definiert, wie diese Sicherheitsvorkehrungen auszusehen haben. In Österreich verlangt der Gesetzgeber Stand der Technik, gibt aber keine Vorgehensweise oder technische Methode zur Angriffserkennung vor. Die Anforderungen sind zu allgemein formuliert. Betreiber wesentlicher Einrichtungen können Empfehlungen mit den Sektorenverbänden im Bereich wesentlicher Dienste vorschlagen, müssten dann aber wiederum vom BMI auf Eignung geprüft werden.

(…)

Viele Unternehmen oder Betreiber kritischer Infrastrukturen meinen, unter „Kleinunternehmen“ zu fallen und daher von NIS2-Anforderungen ausgenommen zu werden. Stimmt das?

Lussnig: Die Empfehlung der EU-Kommission für ein Kleinunternehmen 2003/361/EG sagt aus, dass ein kleines Unternehmen nur dann „KLEIN“ ist, wenn sie weniger als 50 Personen beschäftigen UND der Jahresumsatz bzw. die Jahresbilanz 10 Mio EUR nicht übersteigt. Viele Unternehmen wissen aber sowieso gar nicht, dass sie – anders als in NIS 1 – jetzt unter NIS 2 fallen. Steinmetze zum Beispiel, durch den Einsatz chemischer Mittel. Unter NIS1 gab es 100 Betreiber wesentliche Dienste, unter NIS 2 werden 5.000 Betreiber erwartet.

Das gesamte Interview gibt es hier: